都知道 WordPress 是世界上最流行的 CMS 了,针对它的各种扫描、破解就没少过。

本我也不以为然,“随它去吧”。

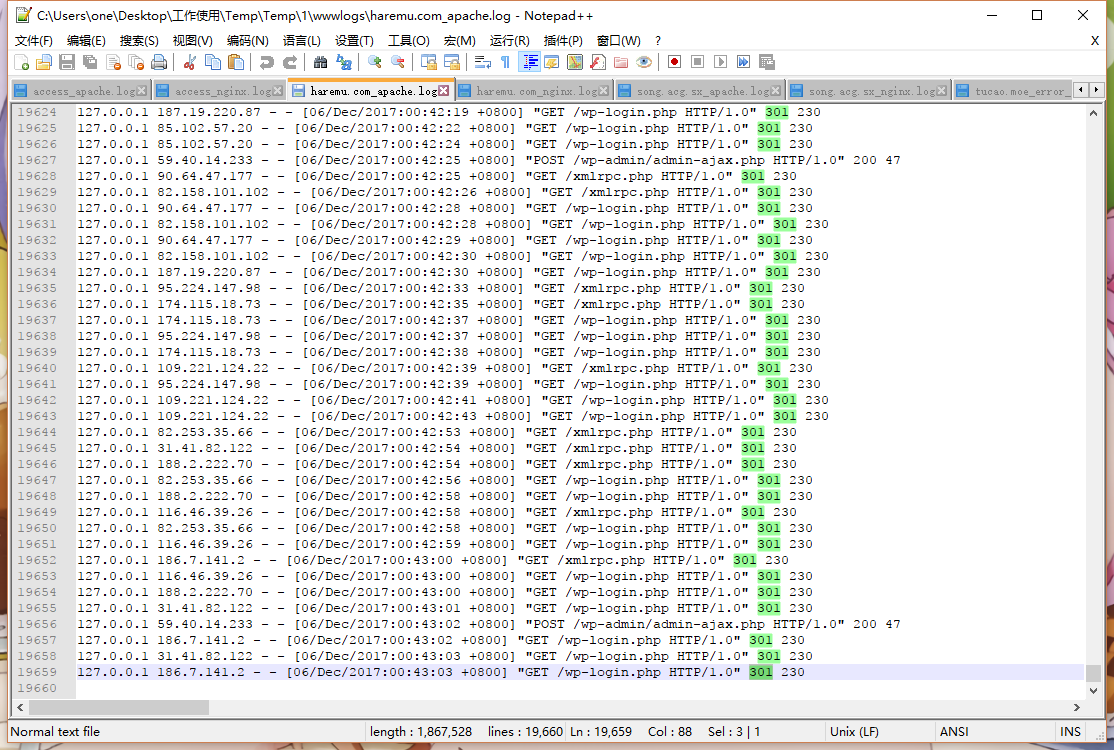

这是今天在调试 Nginx 的时候顺便看下日志文件,一看吓一跳啊!

每分每秒都有人在连续一段时间地扫描、尝试暴力登录,

我估计我要是开了登录失败通知,估计会被这些消息轰炸到。

围观

下面来看看这些该死的。

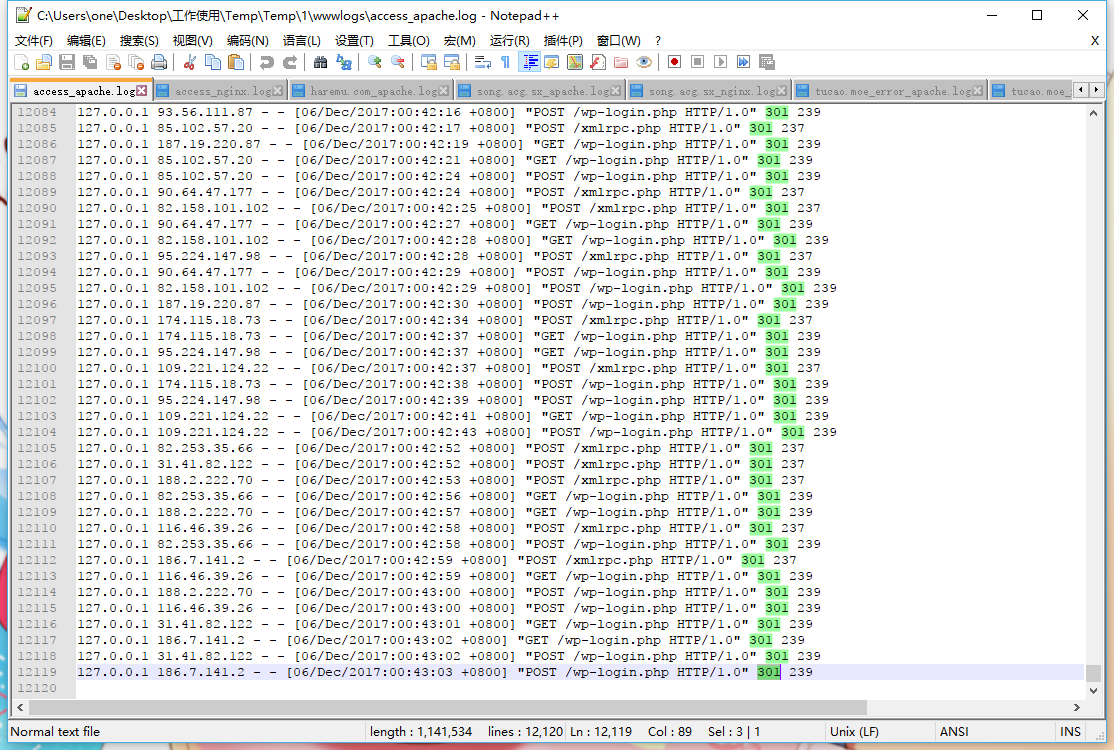

由于我是用 Apache 做后端处理 PHP ,所以基本看 Apache 的日志就够了。

对 IP 扫描的记录,5 号 06:30 到 6 号 00:43 这段时间,就有 1W2 条记录。

该死的是,全都 301 到我博客域名来了。

(因为图省事,随意一个域名指向我服务器,都是 301 到我博客域名,因为我还有几个空闲的域名)

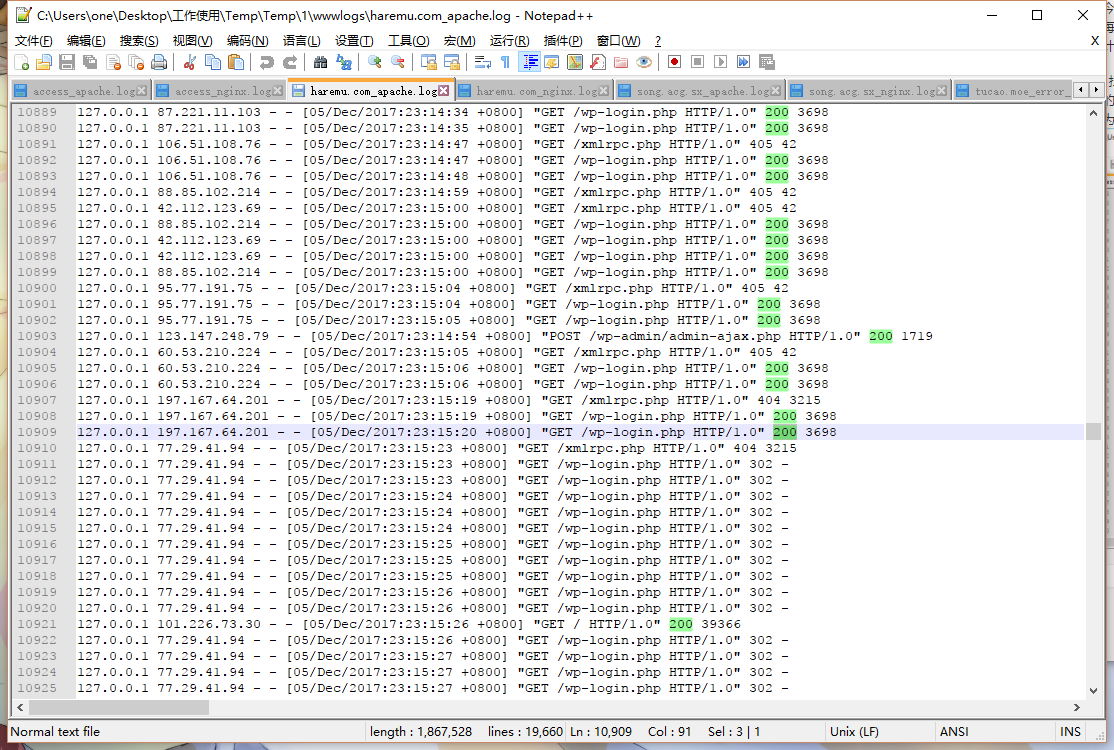

针对本博客域名的扫描记录,5 号 06:30 到 5 号 23:15 这段时间,就有近 1W 条记录。

日志基本都是扫描记录,正常用户就没有几个记录。

可以看见,全部 200 响应了……

还不说其它域名了,一样被扫……

这还得了,万一菊花真被捅破了,那就不好玩了。

动手

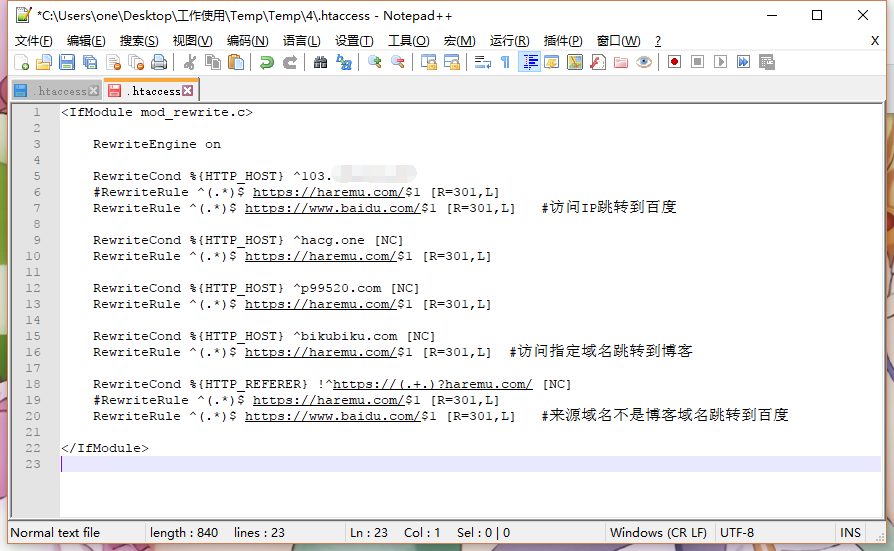

首先把泛域名指向改为更加详细的规则:

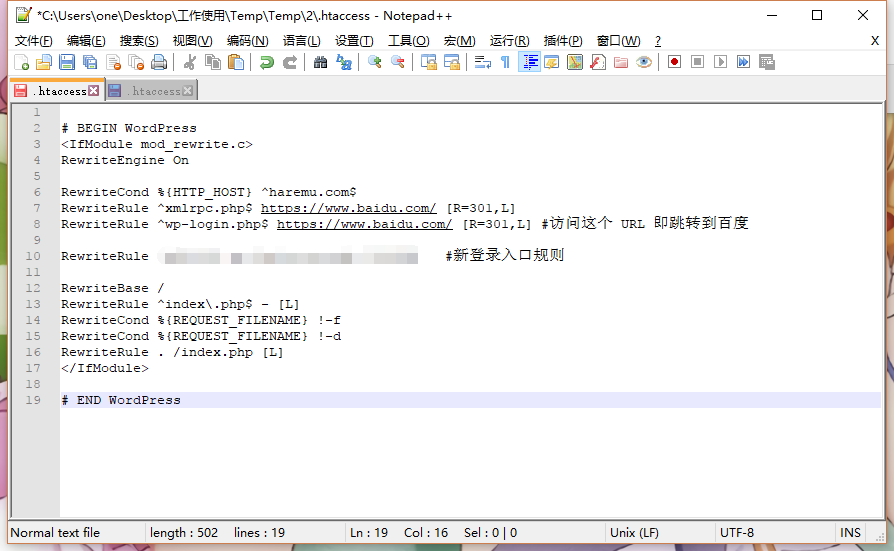

然后把 WordPress 的登录地址给改了,同时也要做 301 ,哼。

经过这样子操作,别人也扫不到了,立马 301 了。

那么,自己要登录总不能也被 301 了吧?开什么玩笑嘛?

所以我还要修改真实登录地址。

网上能搜到的方法都是改 WP 文件,真的是很差劲的做法……

改了以后,WP 不能自动升级了,还是推荐使用插件来修改登录地址的。

推荐插件:WPS-HIDE-LOGIN

这样,就完美了!

完工。

现在就怕百度要查我水表了……

叨叨几句... 59 条评论

看似很慌,实则…

@Waxxh

要有点这种预防才行的…

@狂放

管它是啥,我只觉得它比较烂。

哈哈哈。就我这点东西,拿去能干嘛。。

@晴和君

别人只是要你的服务器做肉鸡而已。

不要怂,上去gang

@4Rou

这基本都是肉鸡扫描……

肛回去可以要花钱的。

可怕,先备份下大佬的内容,下次也去看看自己的菊

@txh

可怕。